[AWS] Site to Site VPN 정리

- AWS : 서울 리전 / 10.0.0.0/16

- IDC : 오레곤 리전 / 10.60.0.0/16

-> IDC 서버에 OpenSwan을 설치하고 ping 테스트

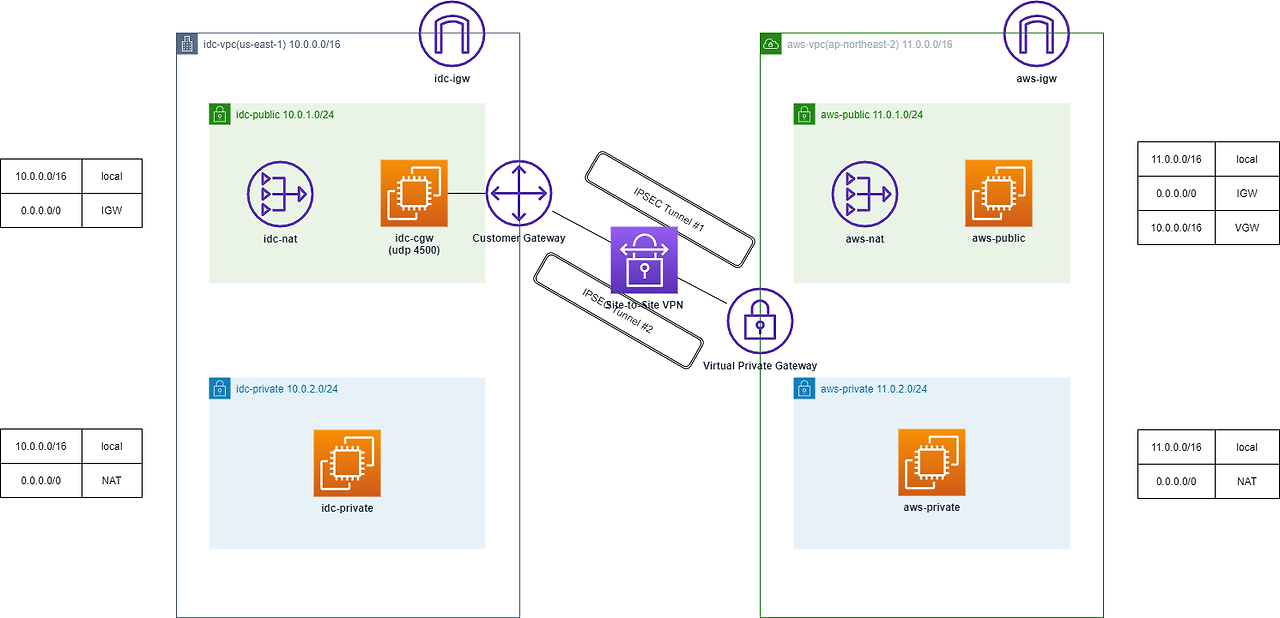

- 구성도

- 전용선을 통해 외부 IDC와 AWS 를 연결할 수 있지만, 비싸고 물리적인 설치 작업이 있음

- Site to Site VPN을 통해 IPsec 터널링을 이중화 하여 안전하게 통신할 수 있도록 하자

- Ipsec 터널링은 전용선이 아닌 인터넷망을 불가피하게 통하기 때문에 데이터 탈취및 도청으로 부터 보호해주는 방식

* 사전 구성

- IDC에 EC2 2대 (pub, priv)

-> pub에 있는 ec2에 공인 ip 할당 (온프렘의 공인 ip를 뜻함)

-> 보안그룹에 ICMP, SSH, UDP 4500 설정 (openswan 때문에)

- AWS에 EC2 2대 (pub, priv)

-> 나머지 서버 3대는 모두 ICMP, SSH만 열여줘도 됨

-> public routing table에 라우팅 전파 활성화 해놓기 (반드시 vpn 생성전에!!)

1) Virtual Private Gateway (VGW)생성

- 서울 리전에서 생성

- AWS VPC 와 연결

2) Customer Gateway (CGW) 생성

- 서울 리전에서 생성

- 외부의 On-premises 네트워크로 부터 들어오는 AWS내 게이트웨이를 의미

- 동적 라우팅인지 / 정적 라우팅인지 확인해봐야함 -> BGP 를 사용한다면 (동적라우팅) 고객사 측의 라우터나 VPN 장비에서 사용하는 BGP ASN 요청

- 정적이면 기본 ASN인 65000으로 가자

- 온프레미스의 IP 주소 설정 -> 고객사에 물어봐야할 것, 사설 ip 대역 포함

- 온프레미스 네트워크 의 공인 IP

- 온프레미스 네트워크 의 NAT IP

3) s2s 생성

- 서울 리전에서 생성

- VGW, CGW 설정

- 정적 라우팅 / 동적 라우팅 중 선택 -> 정적 라우팅으로 실습에서 진행

- 정적 IP 접두사를 IDC의 사설 IP 대역으로 설정 (10.60.0.0/16)

- 암호화 알고리즘 설정 여부도 물어봐야함

3) 구성 파일 저장 -> 고객사에 디바이스 공급 업체 및 플랫폼 물어봐야함

4) openswan IDC 서버에 구성..

5) IDC 서버들이 AWS 를 잘 찾아갈 수 있도록 라우팅 테이블 설정

- IDC Private Subnet 라우팅 테이블 수정

- 10.0.0.0/16을 가고자 한다면, IDC 서버 (공인ip 달려있는)로 일단 가도록 설정하기

- 저 ENI는 IDC 서버(공인 ip 달린) 의 인터페이스다

- IDC 서버의 networking 설정도 변경

-소스/대상 확인 비활성화 체크 -> 중계 인스턴스로 바꿔버려..

- 소스/대상 확인 활성화: EC2 인스턴스는 자기 자신에게 오는 트래픽만 수신하고, 다른 인스턴스나 외부로의 트래픽을 중계하지 않음.

- 소스/대상 확인 비활성화: EC2 인스턴스가 다른 EC2 인스턴스 또는 네트워크 간의 트래픽을 중계하거나, NAT 서버처럼 동작할 수 있게 됨

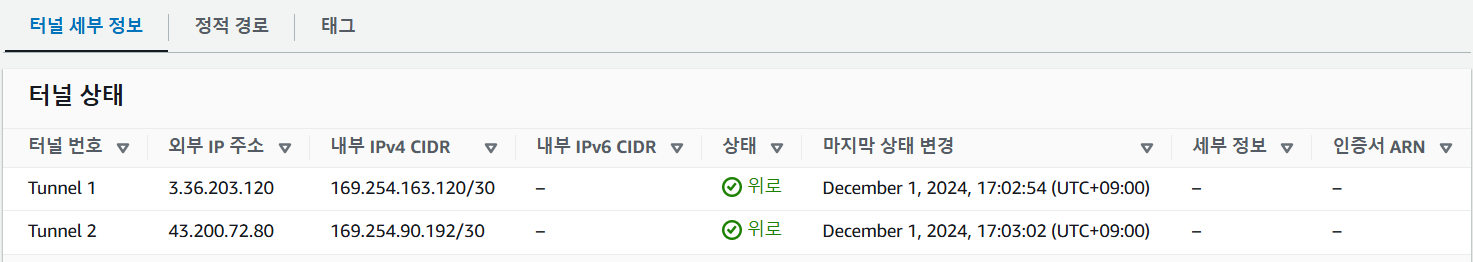

VPN 이중화 완료된 모습...

이제 VPN 이 연결되었기때문에

AWS, IDC 각 사설망에서 ping 날려도 정상임.

OpenSwan을 사용해 Site-to-Site VPN 구성하기(AWS)

실제 온프레미스 환경으로도 구축해서 2편으로 올릴까 했는데 AWS로 할때랑 원리는 똑같고 더 간단해서 내용이 없다. OpenSwans을 사용한 IDC와 클라우드간 S2S VPN 구성 1. 핑 체크 IDC > Private subnet EC2

getmovie.tistory.com

[AWS] Site-to-Site VPN 실습

실습 IDC 를 AWS 다른 region 에 구성한 뒤, ec2로 openswan 을 설치한 cgw를 만든다. 이후 AWS VPC에서 SITE-TO-SITE VPN을 연결하는 실습을 해본다. IDC 구성 임의로 IDC 를 구성해보았다. 오레곤 region에 openswam을

support.bespinglobal.com

https://wisdom-cloud.tistory.com/114

[AWS] 2. Site-to-Site VPN을 사용하여 AWS와 IDC 간의 연결 (Openswan 활용)

Site-to-Site VPN 기본적으로 Amazon VPC로 시작하는 인스턴스는 자체(원격) 네트워크와 통신할 수 없습니다. 하지만 Site-to-Site VPN 연결을 생성하고 연결을 통해 트래픽을 전달하도록 라우팅을 구성하면

wisdom-cloud.tistory.com